0x00 前言

好久没刷PWN了,欸,最近感觉自己挺急功近利的

题目网址:https://pwnable.tw/

2018/4/20 01点15分

0x01 start

又给自己挖坑,前面还有几个坑没补,诶,慢慢来好了

来看题

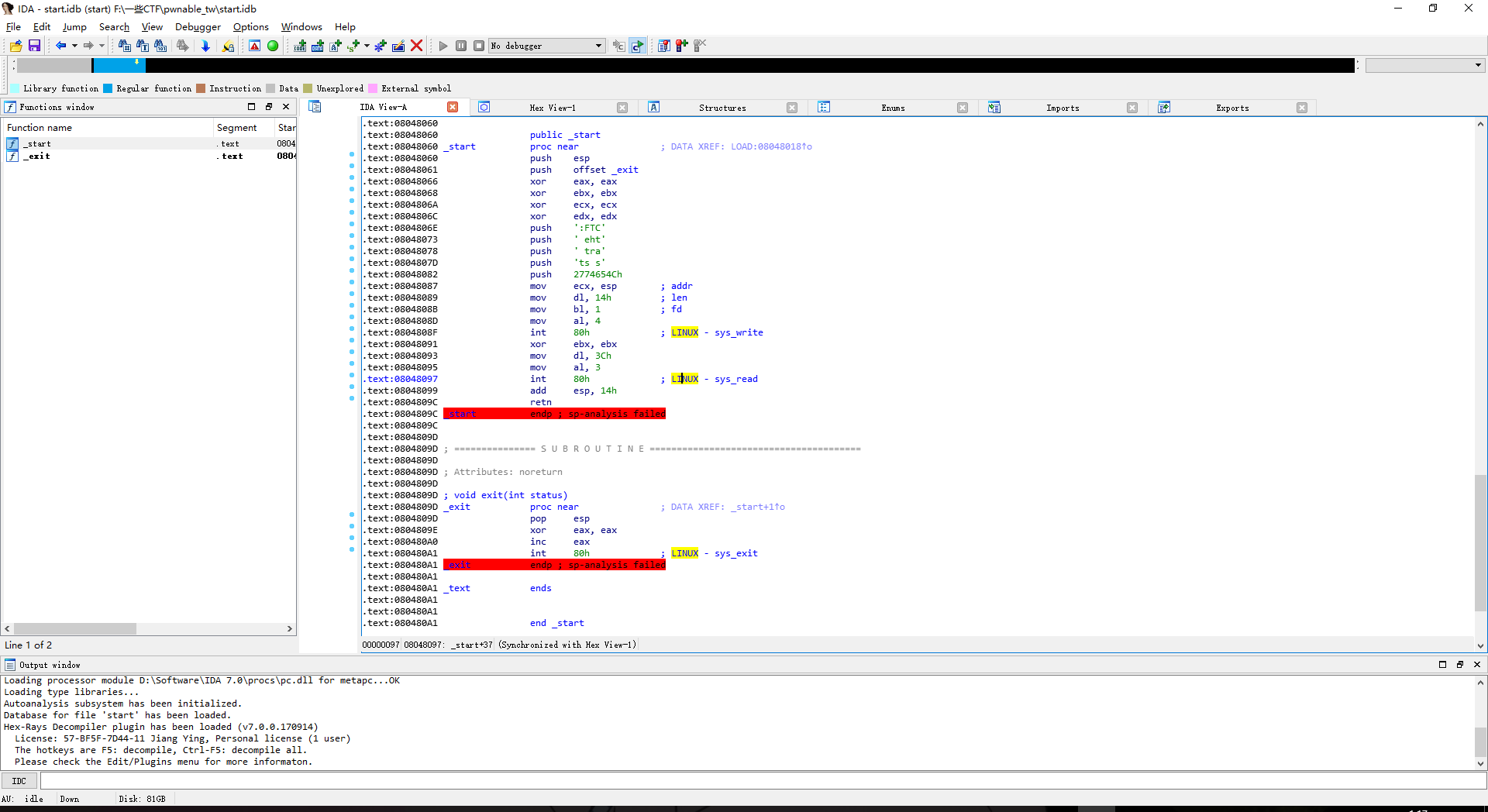

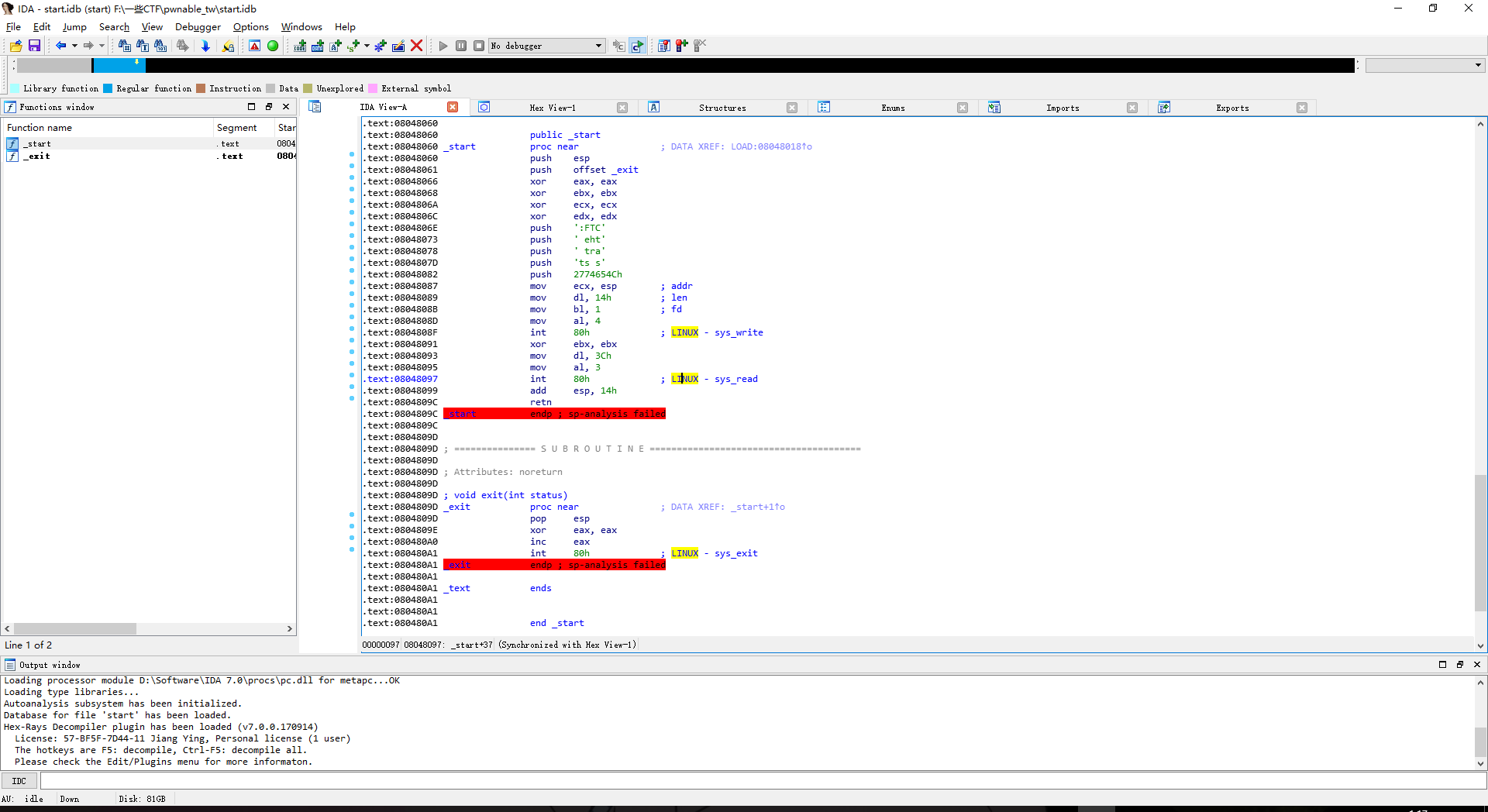

一道常规的栈溢出题,先调用write将Let’s start the CTF:输入到标准输出,也就是输到屏幕上,然后再调用read函数将输入的值到缓冲区,那么就是这里能够产生溢出

exp:

1 | from pwn import* |

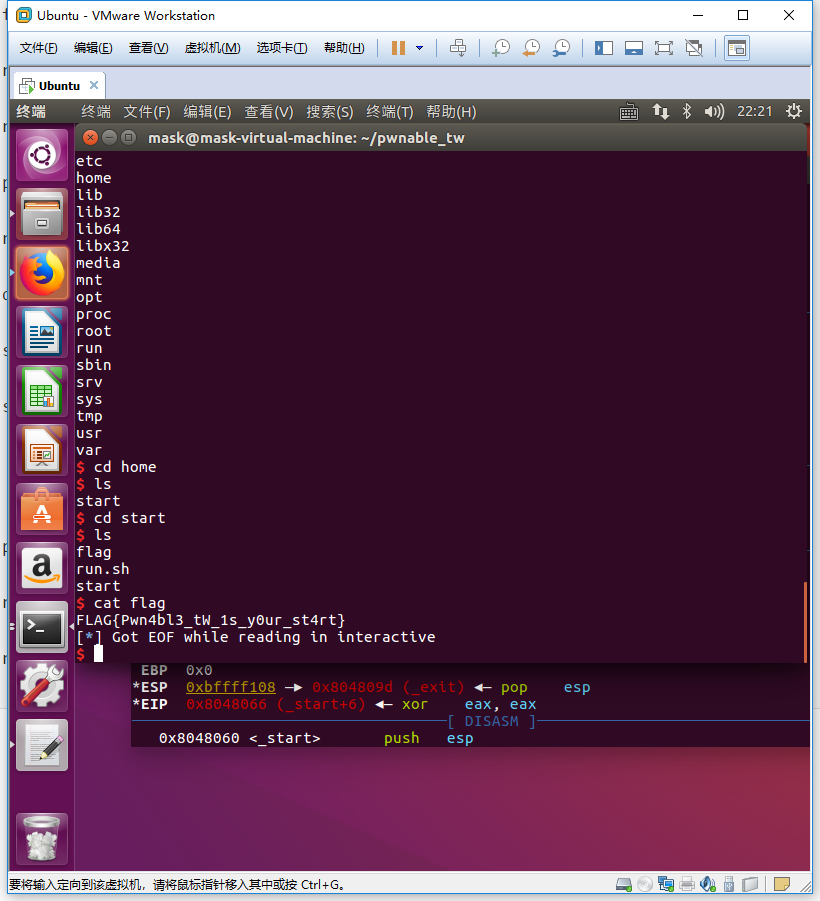

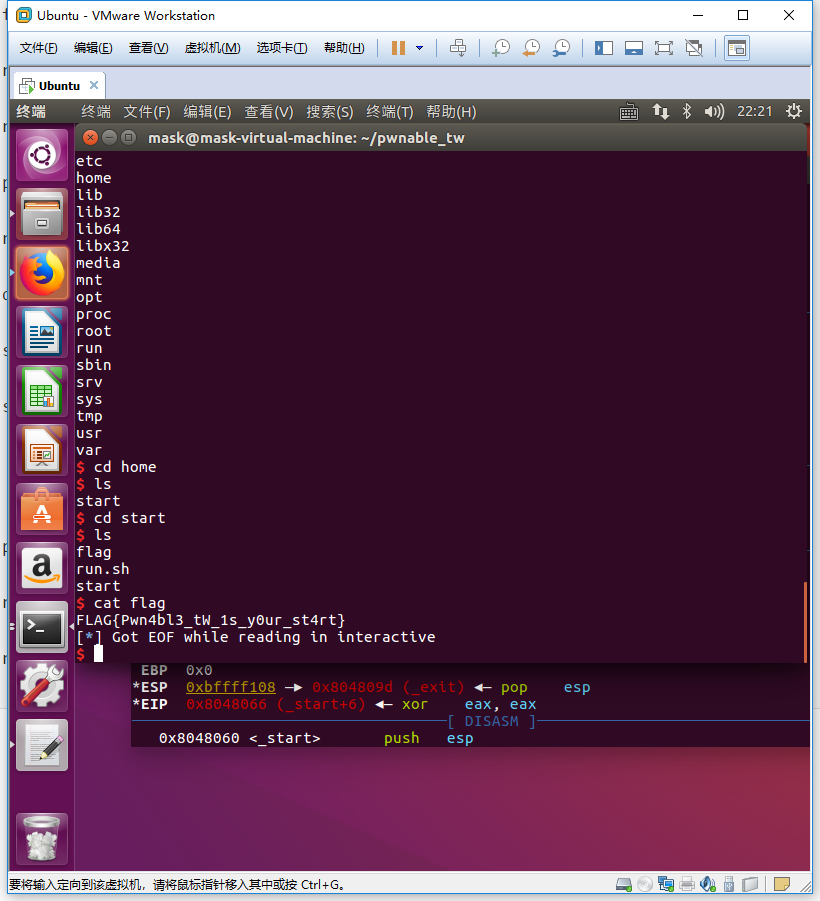

运行得到flag

好久没刷PWN了,欸,最近感觉自己挺急功近利的

题目网址:https://pwnable.tw/

2018/4/20 01点15分

又给自己挖坑,前面还有几个坑没补,诶,慢慢来好了

来看题

一道常规的栈溢出题,先调用write将Let’s start the CTF:输入到标准输出,也就是输到屏幕上,然后再调用read函数将输入的值到缓冲区,那么就是这里能够产生溢出

exp:

1 | from pwn import* |

运行得到flag