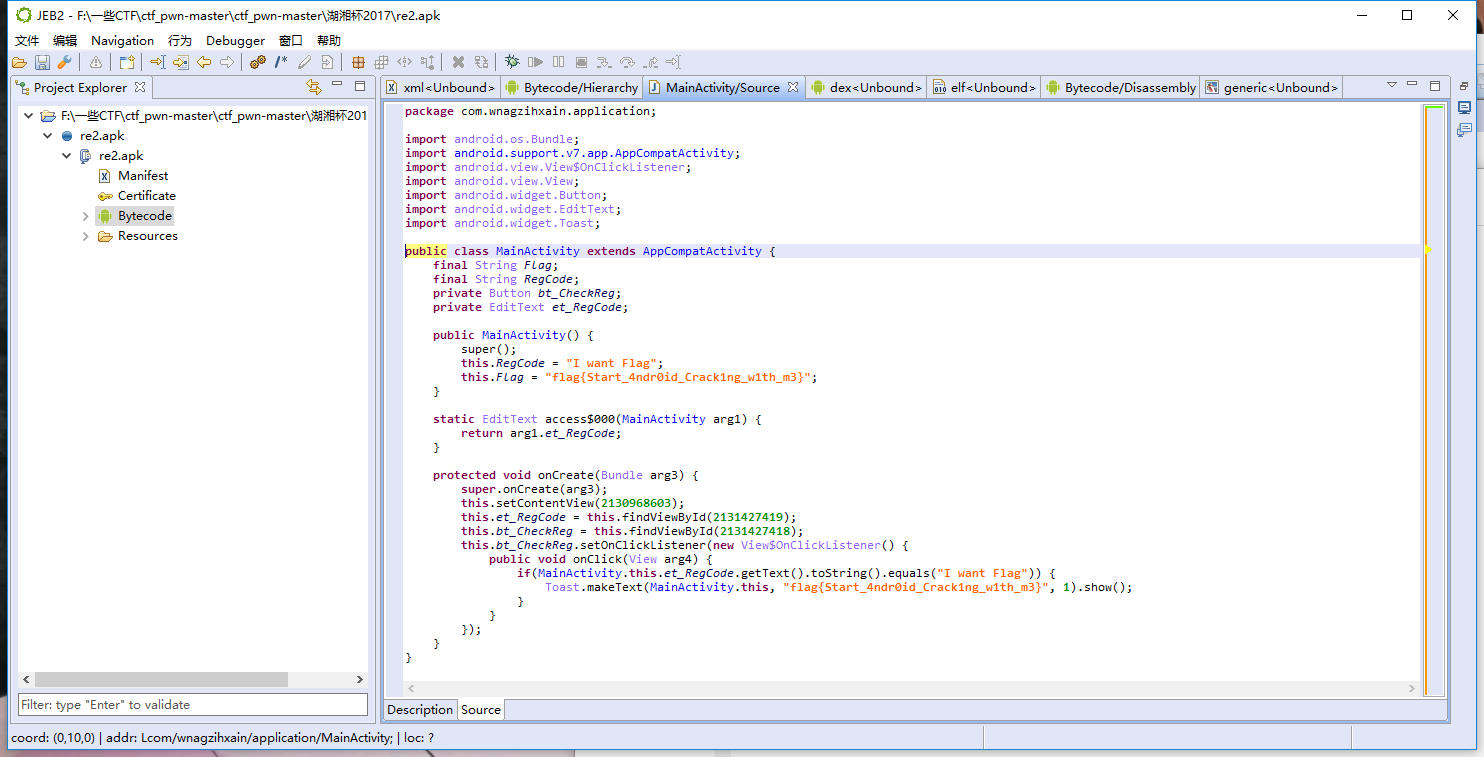

2017 湖湘杯–re2.apk

直接反编译一下。。。

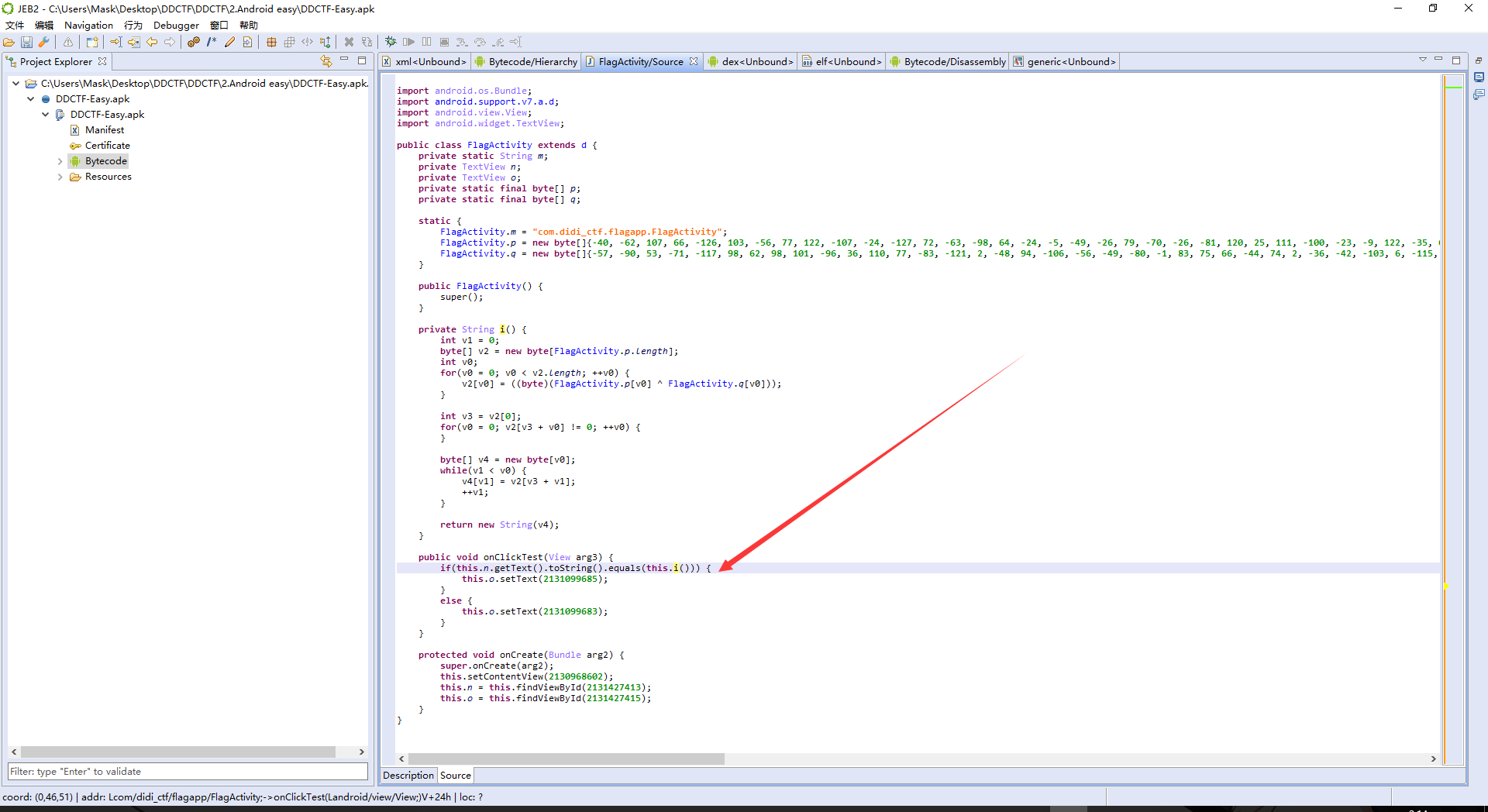

2017 DDCTF – Android_easy

题目很简单,这里是判定条件,相等即可

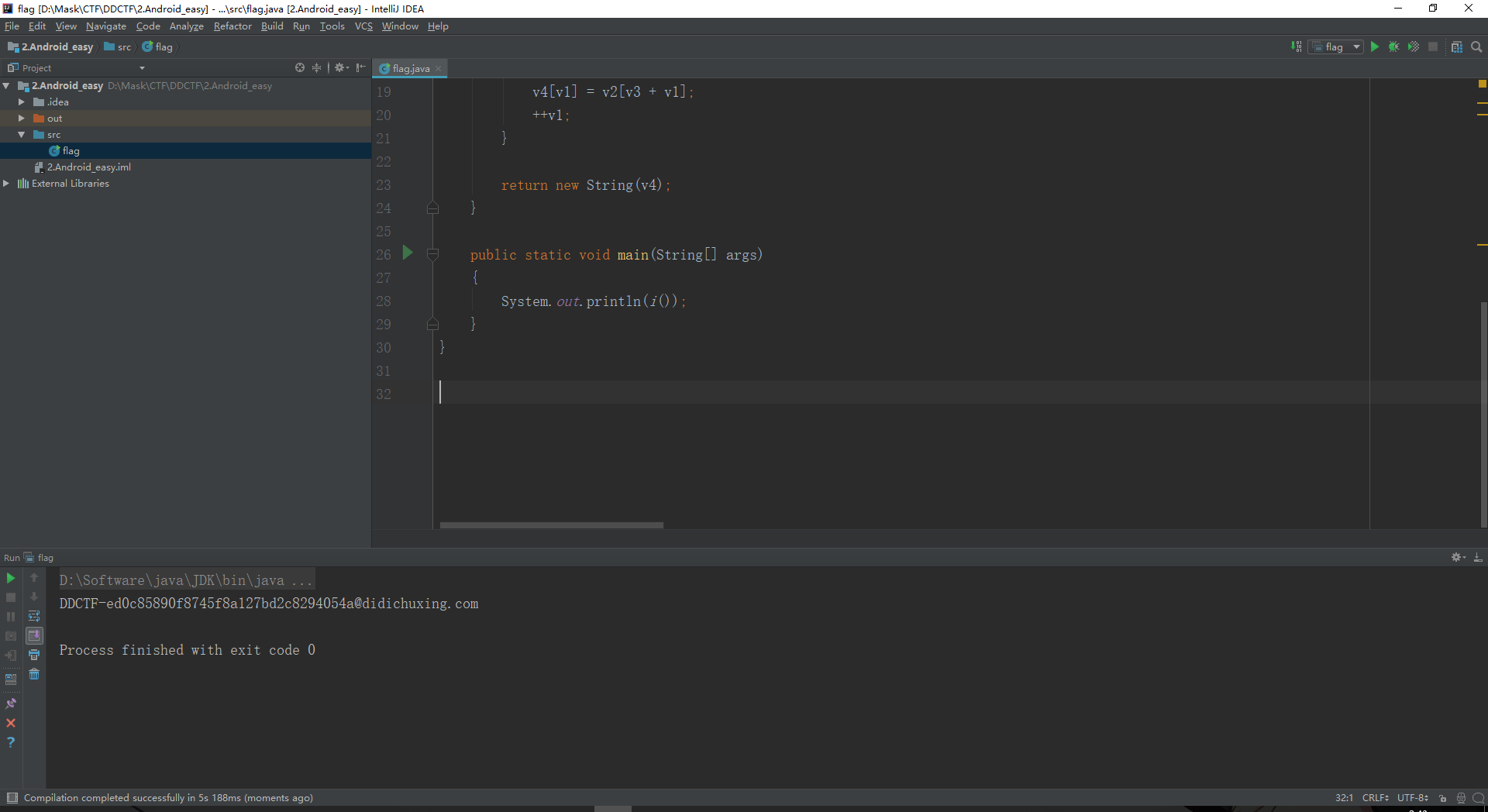

代码跑一下:

1 | public class flag { |

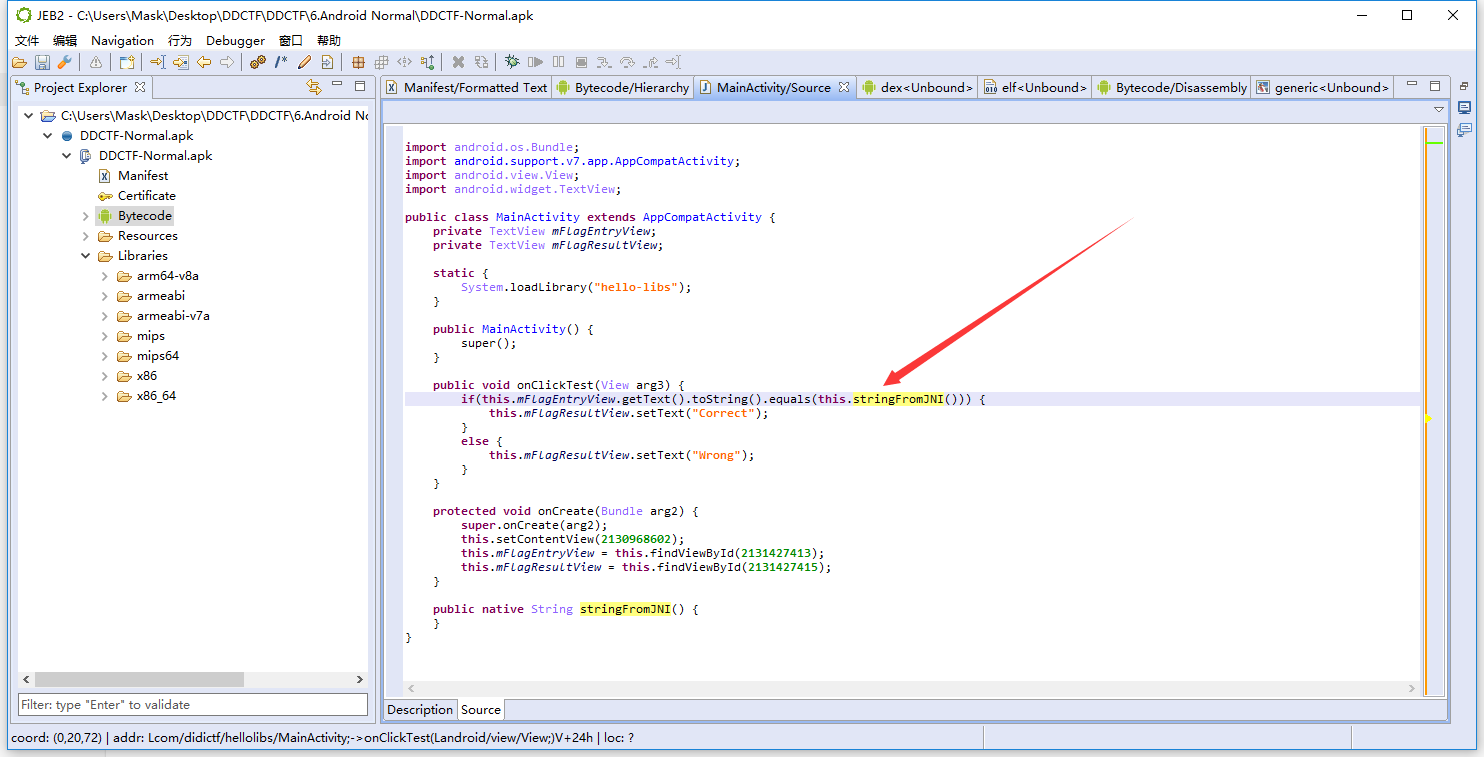

2017 DDCTF – Android Normal

关键处:

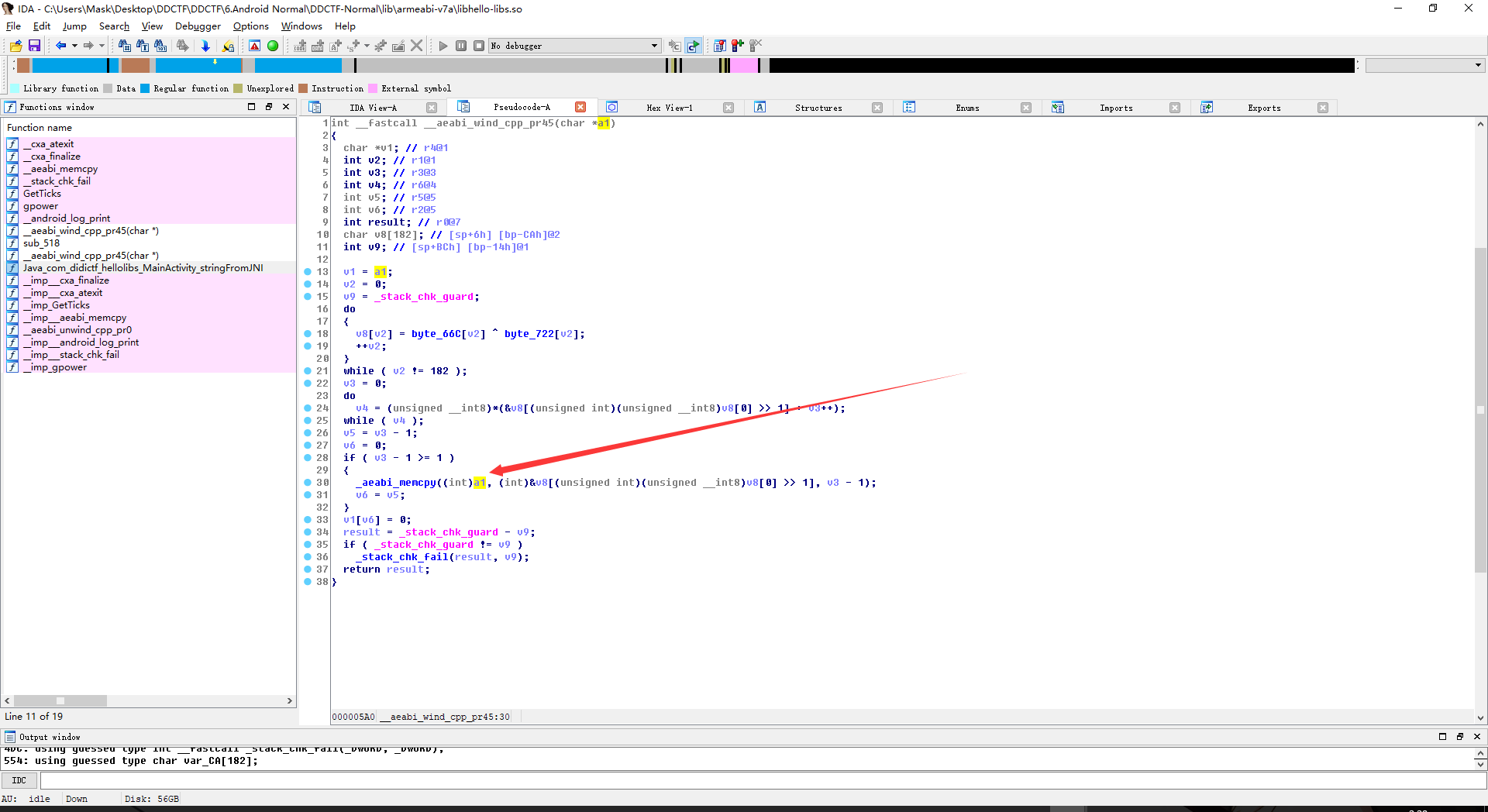

直接分析so文件:

这里有好几处地方可以下断点

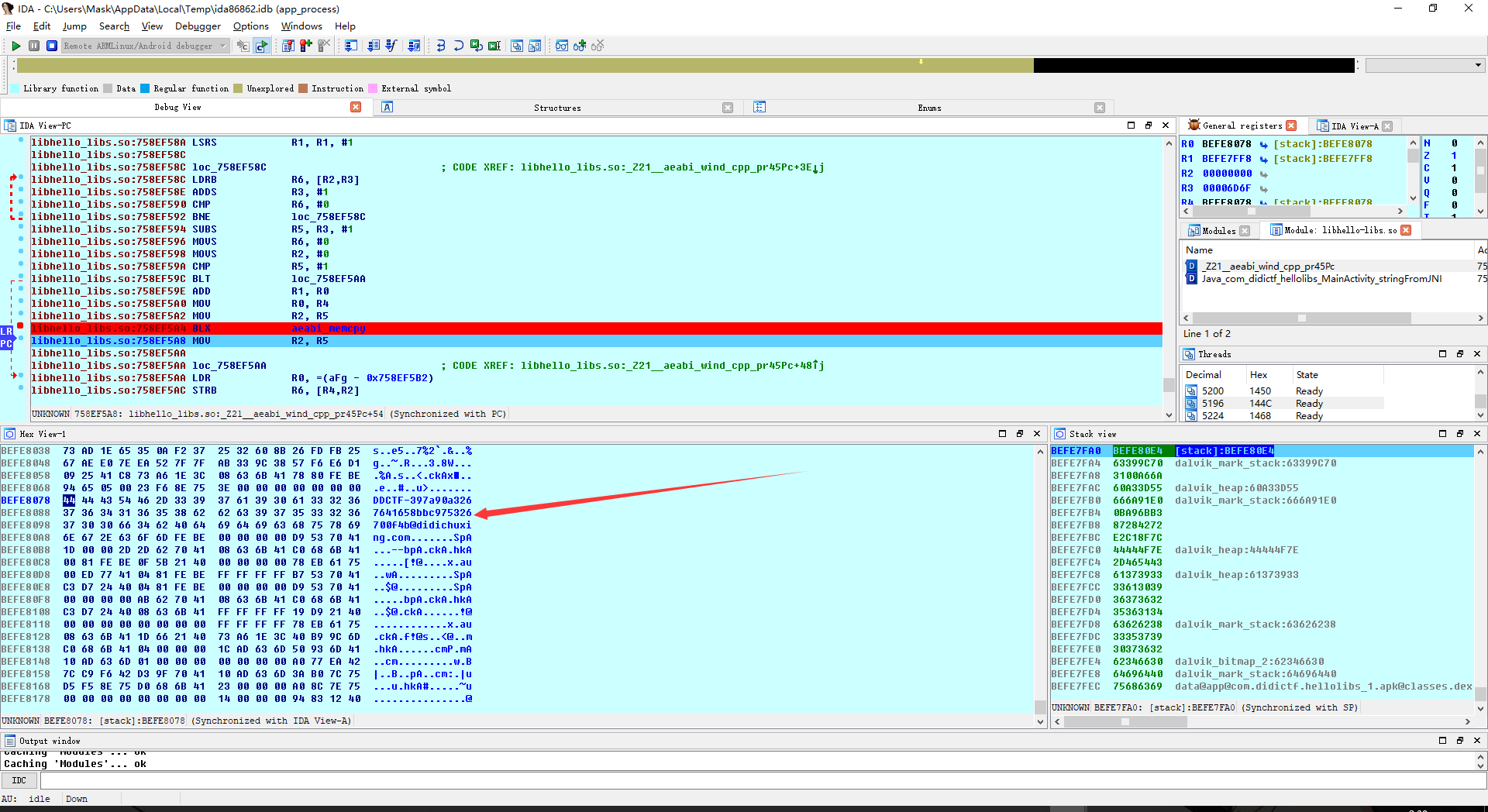

第一处,在生成完key然后拷贝的时候下断:

断下来后运行,然后随意输入字符串,会断在端点处,然后f8一下,查看返回值(R0中的值)

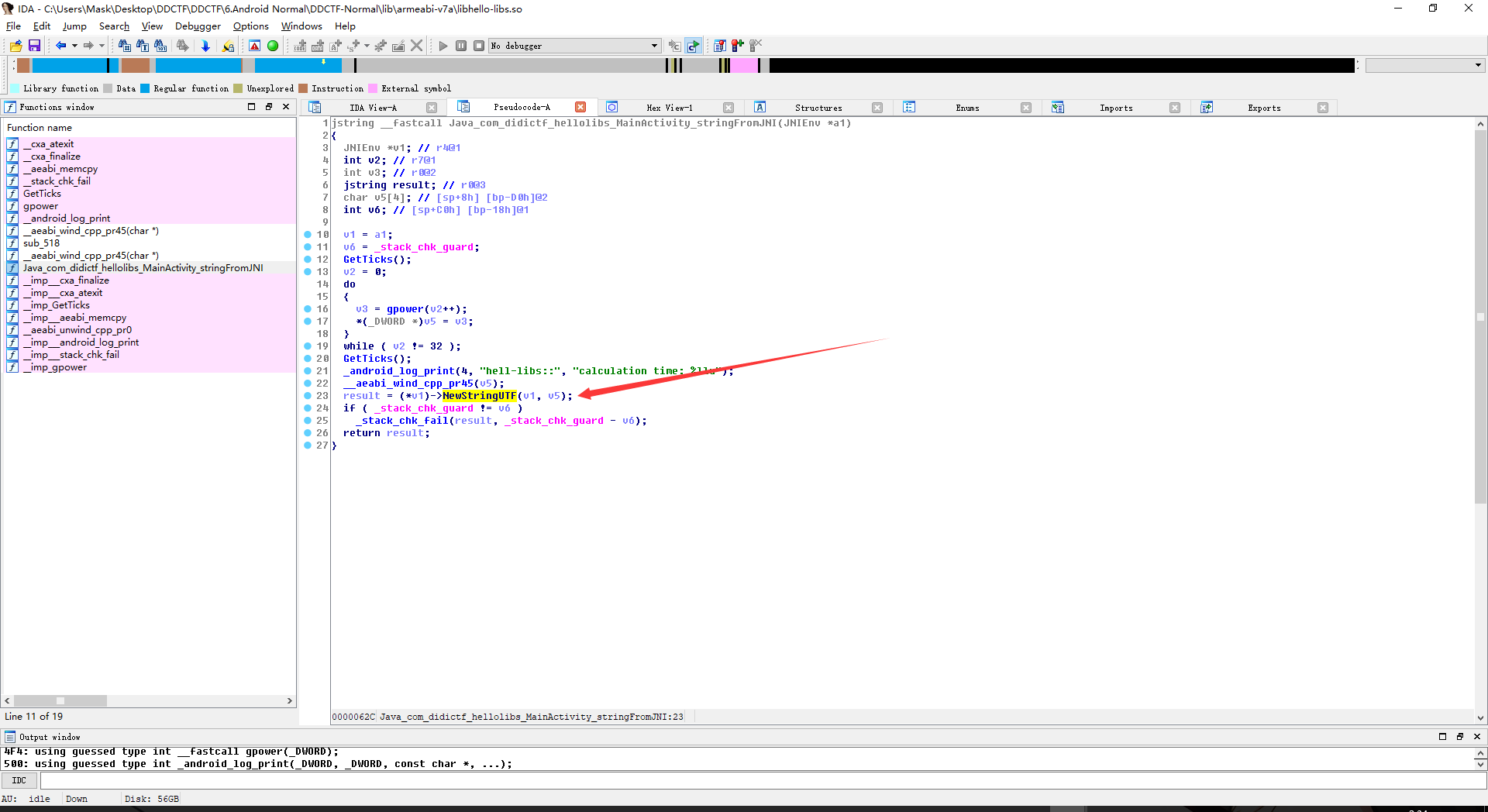

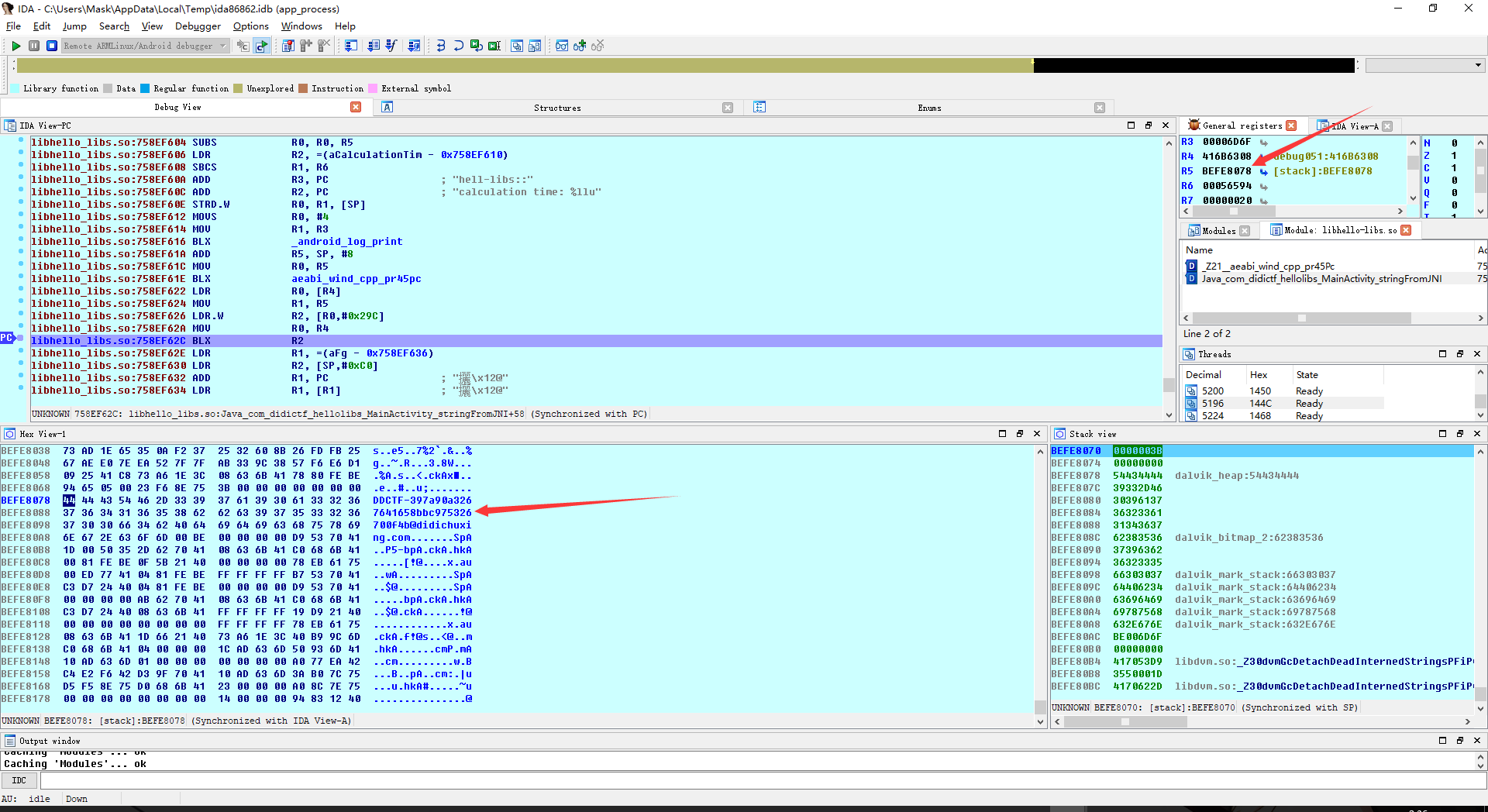

第二个断点可以下在调用NewStringUTF处,此处会将key转换为jni下的字符串

断下来后运行,查看R5寄存器即可:

最后其实还有一种办法就是反编译后修改smali代码,利用log插桩输出key

emmmmm,后来看了下,硬刚算法好像也可行